Microsoft chiarisce la funzione Secure Boot: nessun problema per Linux

Microsoft chiarisce i dettagli della funzione secure boot, spiegando come tale tecnologia non vada ad impattare sulle installazioni di sistemi operativi alternativi

di Gabriele Burgazzi pubblicata il 23 Settembre 2011, alle 12:11 nel canale Sistemi OperativiMicrosoft

Pochi giorni fa ci siamo occupati, con questa notizia, delle migliorie che Microsoft ha apportato alla fase di avvio del suo nuovo e prossimo sistema operativo, Windows 8. La possibilità d lavorare direttamente con bios UEFI hanno infatti consentito a Microsoft di poter offrire una nuova gamma di funzionalità, tra cui quella denominata Secure Boot.

Il post pubblicato da Microsoft ha però suscitato qualche discussione all'interno della comunità Linux: Matthew Garrett, di Redhat, ha puntato il dito proprio contro le nuove funzionalità esprimendo perplessità circa le implementazioni da parte degli OEM. La paura, di fondo, è che Windows 8 possa andare a tagliare fuori il supporto per installazioni Linux, rendendo difficili le implementazioni di distribuzioni alternative.

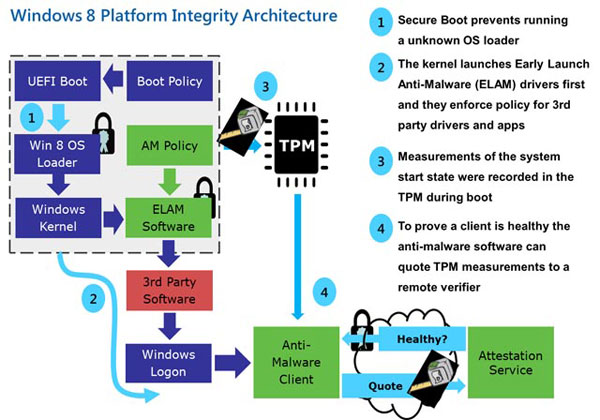

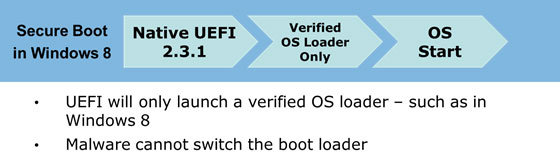

La funzionalità principale chiamata in causa è Secure boot. Questa funzionalità fa parte della massima integrazione che Windows 8 ha con la tecnologia UEFI che permette, tra le altre cose, di gestire certificati e validazioni tra firmware e sistema operativo. Per evitare, quindi, che exploit malware si vadano ad insinuare nella fase di boot, Microsoft ha creato un sistema chiuso che non permetta a software non certificato e verificato, di andare a installarsi in questo particolare settore.

Microsoft ha però chiarito la sua posizione con un post dedicato, indicando come l'approccio dell'azienda sia quello di fornire all'utente finale una soluzione che permetta di avere il pieno controllo del sistema e nel modo più semplice possibile.

All'atto pratico, rivela Tony Mangefeste (del team dedicato all'ecosistema Microsoft), l'azienda starebbe inoltre lavorando a diretto contatto con i suoi partner OEM al fine di migliorare la sicurezza di Windows. Microsoft, a detta del portavoce, starebbe supportando i propri partner per fornire una soluzione flessibile che consenta ai clienti di decidere come sfruttare i propri sistemi.

Un esempio pratico e diretto è legato ai 5mila tablet Samsung forniti nel corso della conferenza tenuta per gli sviluppatori, con installata la Developer preview di Windows 8. In questi dispositivi, ad esempio, è possibile disabilitare la funzionalità Secure boot del firmware. Gli OEM, i grandi produttori su scala internazionale, potranno quindi scegliere di integrare tale funzionalità.

Tre giorni in Finlandia con OnePlus Watch 2 Nordic Blue. La nostra prova a temperature estreme

Tre giorni in Finlandia con OnePlus Watch 2 Nordic Blue. La nostra prova a temperature estreme Lenovo Factory Tour: siamo entrati nella fabbrica ungherese che produce PC, storage e server

Lenovo Factory Tour: siamo entrati nella fabbrica ungherese che produce PC, storage e server Acer Nitro V 15, alla prova il notebook gaming essenziale con RTX 4050 Laptop

Acer Nitro V 15, alla prova il notebook gaming essenziale con RTX 4050 Laptop Open RAN: Nokia e Vodafone hanno completato con successo la sperimentazione in Italia

Open RAN: Nokia e Vodafone hanno completato con successo la sperimentazione in Italia Google: licenziamenti in California e nuove assunzioni in India e Messico

Google: licenziamenti in California e nuove assunzioni in India e Messico Il Gusto delle cose: un'ode alla passione culinaria e all'amore sottile. Al cinema dal 9 maggio

Il Gusto delle cose: un'ode alla passione culinaria e all'amore sottile. Al cinema dal 9 maggio Emergono dettagli sull'attacco informatico alla Croce Rossa Italiana avvenuto a gennaio

Emergono dettagli sull'attacco informatico alla Croce Rossa Italiana avvenuto a gennaio La Cina ha lanciato la missione Chang'e-6 verso il lato nascosto della Luna per riportare dei campioni

La Cina ha lanciato la missione Chang'e-6 verso il lato nascosto della Luna per riportare dei campioni In Cina è stata varata una nave portacontainer elettrica da oltre 10.000 tonnellate e con batteria da 50.000 kWh

In Cina è stata varata una nave portacontainer elettrica da oltre 10.000 tonnellate e con batteria da 50.000 kWh Laowa espande gli innesti: arrivano le ottiche Hasselblad XCD e DJI DL

Laowa espande gli innesti: arrivano le ottiche Hasselblad XCD e DJI DL Amazfit Bip 5 Unity arriva in Italia! Prezzo e dettagli

Amazfit Bip 5 Unity arriva in Italia! Prezzo e dettagli  La Commissione UE accusa: "SAIC, Geely e BYD nascondono informazioni"

La Commissione UE accusa: "SAIC, Geely e BYD nascondono informazioni" 4 NAS con prezzi in caduta libera su Amazon: 3 con Hard Disk, 1 con SSD

4 NAS con prezzi in caduta libera su Amazon: 3 con Hard Disk, 1 con SSD Micron pronta con i moduli RDIMM DDR5 da 128 GB: chip da 32 Gb per i server di ultima generazione

Micron pronta con i moduli RDIMM DDR5 da 128 GB: chip da 32 Gb per i server di ultima generazione Helldivers 2 su Steam: bisognerà collegarsi a un account PSN. Parte la shitstorm contro il gioco

Helldivers 2 su Steam: bisognerà collegarsi a un account PSN. Parte la shitstorm contro il gioco La XPeng G6 ora è disponibile anche in Europa: in concorrenza con Tesla Model Y

La XPeng G6 ora è disponibile anche in Europa: in concorrenza con Tesla Model Y Google, ecco quanto paga per rimanere il motore di ricerca predefinito sui device Apple

Google, ecco quanto paga per rimanere il motore di ricerca predefinito sui device Apple

44 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoCVD

Mo' vediamo che dicono i "complottisti" fissati con Palladium et simili!Prima leggi questo: http://mjg59.dreamwidth.org/5552.html e poi ne parliamo.

Quindi?

Mi sa che MS ha previsto i complottisti e ha chiarito subito

Mi sa che MS ha previsto i complottisti e ha chiarito subito

Chi hai quotato? v

E cmq l'articolo che chi hai quotato ha riportato è proprio quello da cui la NON-NOTIZIA di ieri era partita...

C''è chi lo prende per controbattere le affermazioni di MS di oggi... LOL!

Non sanno più che pesci pigliare per dare contro MS e Windows!

c'è un bootloader che carica cosa? uno specifico file? e in questo caso il file a quale regole deve sottostare?

se vogliono farci girare pure linux allora il bootloader deve caricare uno specifico settore del disco, magari un altro bootloader ( che è sostituibile dai malware )

non ha senso tutto questo ambaradan

alla fin fine il problema dei malware mbr è che partono prima dell'os e possono patcharne il kernel al volo....tutto questo non mi sembra impedito da questo sistema

se vogliono il secure boot, devono implementarlo come ha fatto google con chromeos

ma in questo caso linux sarebbe fuori

c'è un bootloader che carica cosa? uno specifico file? e in questo caso il file a quale regole deve sottostare?

se vogliono farci girare pure linux allora il bootloader deve caricare uno specifico settore del disco, magari un altro bootloader ( che è sostituibile dai malware )

non ha senso tutto questo ambaradan

alla fin fine il problema dei malware mbr è che partono prima dell'os e possono patcharne il kernel al volo....tutto questo non mi sembra impedito da questo sistema

se vogliono il secure boot, devono implementarlo come ha fatto google con chromeos

ma in questo caso linux sarebbe fuori

Il boot-loader (su disco) viene validato dal firmware.

Se modifichi il boot-loader il firmware impedisce il caricamento

Quindi in ogni caso anche se un malware riuscisse a scrivere nel boot loader, il firmware bloccherebbe il boot.

A parte questo sembra più che altro che il tizio di linux abbia paura che la già risicata fetta di unix/linux diventi ancora più risicata.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".